Esta herramienta de Cisco’s Talos Intelligence Group, simula el tráfico involucrando el archivo que indiquemos en en la generación del pcap.

¿ Qué es File2pcap?. Instalación.

Como ya he comentado en la introducción, se trata de simular tráfico de red y volcarlo en un archivo pcap. Crea ese tráfico a partir de un archivo que le indiquemos como entrada y lo involucra en un tipo de tráfico tal como HTTP GET/POST, SMTP/POP3/IMAP, FTP e IPV6.

Instalación.

Es muy sencilla:

- git clone https://github.com/Cisco-Talos/file2pcap.git

- cd file2pcap

- make

- sudo make install

y termina:

Bien, ya lo tenemos instalado. Es muy sencillo.

Uso de File2pcap.

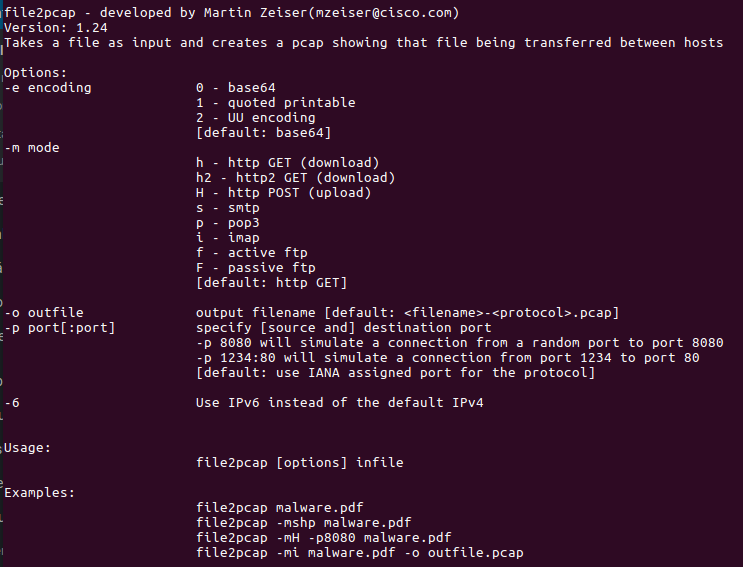

Si invocamos a la ayuda:

Esto es ya casi suficiente para hacernos una idea de lo que hace y como lo hace, pero, como siempre, algunos ejemplos..

Vamos a suponer que queremos simular algo sencillo. Un tráfico tipo SMTP con un archivo llamado malware.pdf. Hacemos lo siguiente:

file2pcap -ms -p666:25 -opruebasmtp.pcap ../malware.pdf

- -ms modo smtp

- -p666:25 para indicar que la comunicación se realizará entre los puertos 666 por un lado y 25 (smtp) por el otro.

- -opruebasmtp.pcap archivo de salida .pcap

- ../malware.pdf ubicación y nombre fichero involucrado en el tráfico smtp que se va a generar.

y la salida será: Writing to pruebasmtp.pcap

Ya tenemos nuestro archivo .pcap generado, ahora vemos y analizamos la información que contiene con diversas herramientas.

Un simple…:

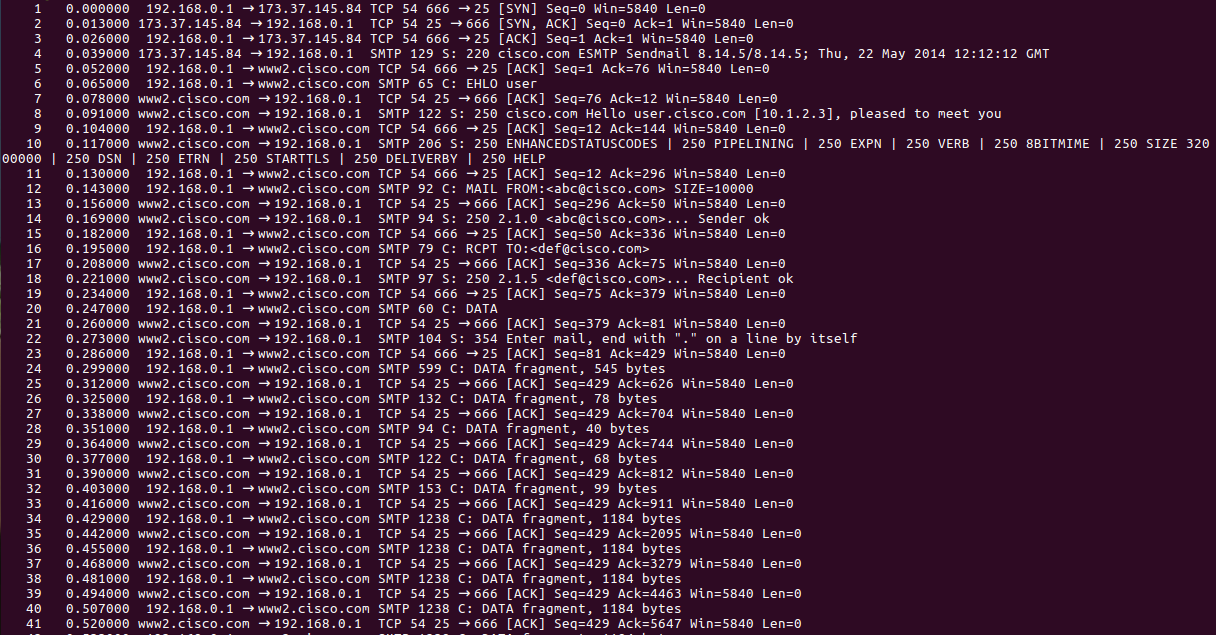

tshark -rpruebasmtp.pcap

nos devuelve estas dos capturas que corresponden al inicio y al final de la transmisión donde se puede observar la apertura típica de una conexión y la conexión con el servidor smtp. También la transmisión de datos DATA.

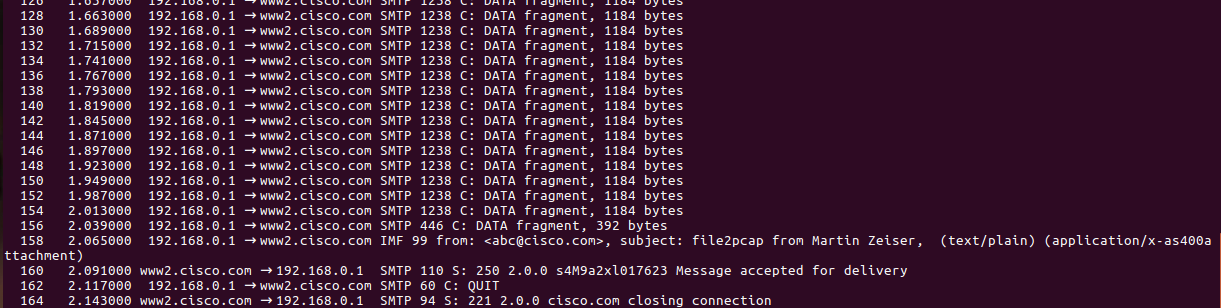

y aquí el cierre de conexión.

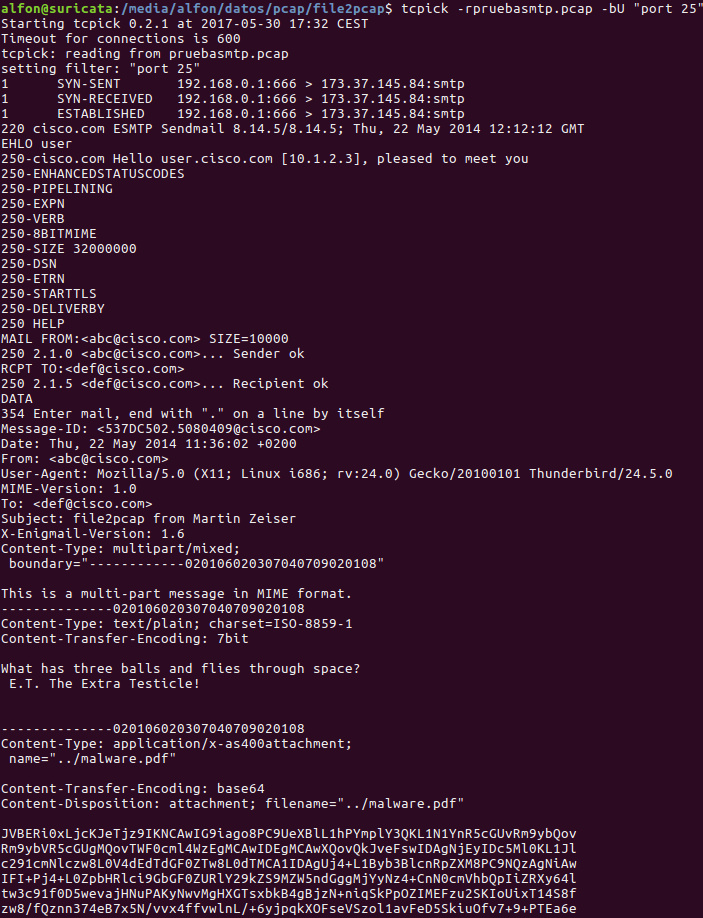

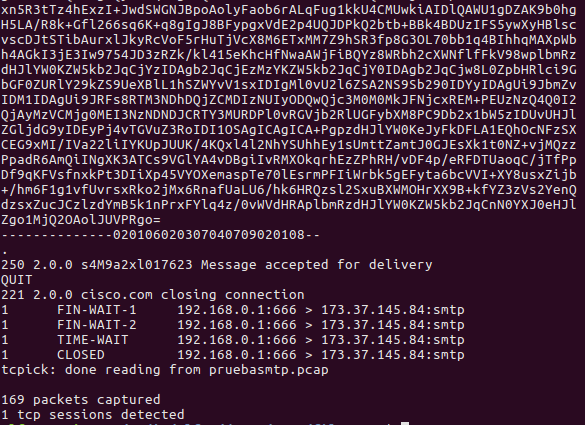

Lo vemos de otra forma.. con Tcpick.

Y para ello usamos:

tcpick -rpruebasmtp.pcap -bU "port 25"

la salida:

y más abajo:

Con Tcpick lo vemos mucho más claro… incluso el nombre del archivo: name=»../malware.pdf»

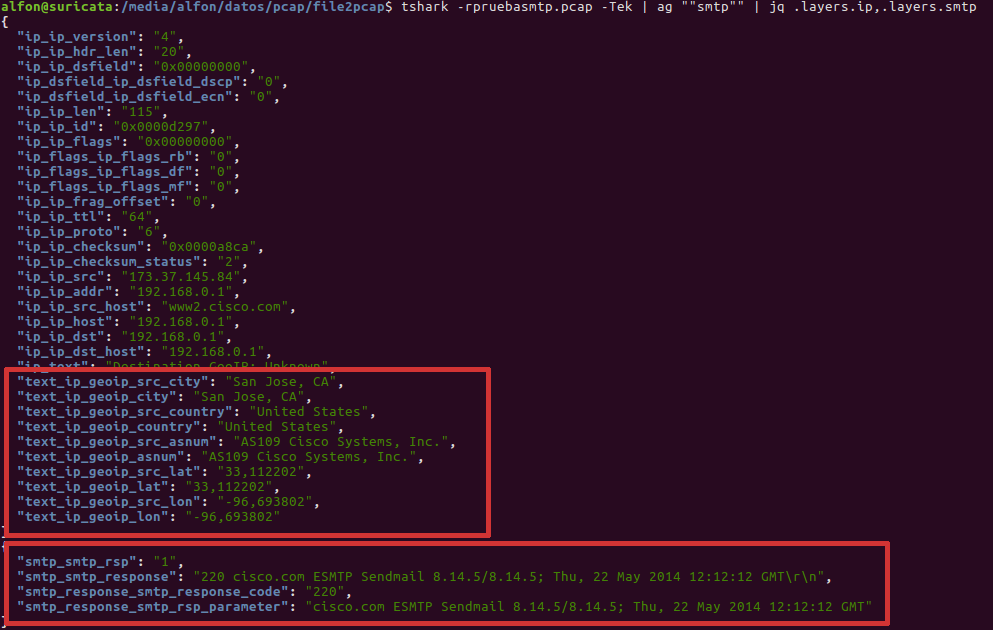

Vemos ahora el tráfico usando Tshark y el formato Json.

tshark -rpruebasmtp.pcap -Tek | ag ""smtp"" | jq .layers.ip,.layers.smtp

vemos el resultado, con información GeoIP y SMTP usando los layers: ip y smtp:

Queremos ver solo smtp:

tshark -rpruebasmtp.pcap -Tek | ag ""smtp"" | jq .layers.smtp

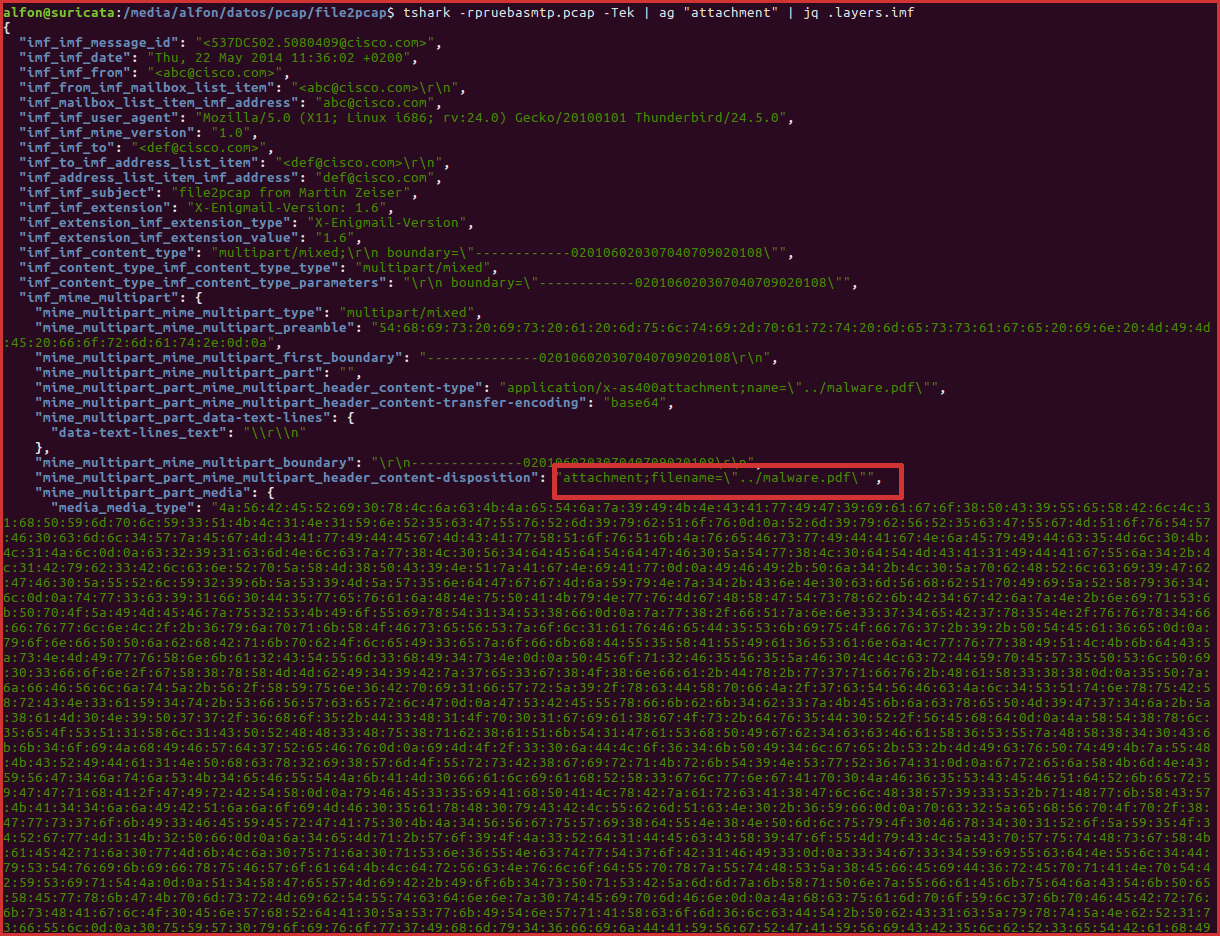

Bueno, y aquí, ¿ dónde se encuentra nuestro archivo malware.pdf ?.

Pues lo vemos consultando el layer .imf y filtrando por attachment:

tshark -rpruebasmtp.pcap -Tek | ag "attachment" | jq .layers.imf

el resultado:

aquí también tenemos mucha información.

Y todo con solo esta línea de comandos para ejecutar el generador de tráfico:

file2pcap -ms -p666:25 -opruebasmtp.pcap ../malware.pdf

Pero como ya hemos visto al principio, podemos simular variado tipo de tráfico como HTTP/GET, HTTP/PUT,FTP, etc, etc.

Y hasta aquí por hoy. Un saludo y hasta la próxima.