Introducción - Instalación - Primer contacto : Alertas - Panel de control - Configuración: Opciones - Reglas - Logs

Reglas de carácter especial - Algunas cosas más - Resumen

¿Qué cortafuegos me recomendáis? ¿Cuál es el mejor? Estas dos son las preguntas que suelen hacer las personas en los foros que nunca han tenido contacto con ningún cortafuegos y quieren ponerse uno. La respuesta a la primera pregunta seguramente y casi por unanimidad será Zone Alarm; como razón principal su facilidad de uso. La respuesta a la segunda: todos y ninguno. Partiendo de la base de que el cortafuegos perfecto no existe (todos tienen sus virtudes y sus defectos), para gustos los colores y cada uno te recomendara el suyo propio. Unos te dirán que el Kerio, otros el OutPost, habrá gente que te recomiende el del Panda (ay que me meo!) e incluso habrá quien te diga que si usas el XP ya lleva uno (ya me he meao! xDDD). Pero a veces los novatos somos algo puñeteros y nos apetece probar lo mas complicado. Si te animas... vamos a instalar y configurar Sygate.

Para empezar vamos a empezar explicando de una manera extremadamente sencilla,

usando como ejemplos comparaciones que puedan aclarar el funcionamiento sin

llegar a profundizar en el tema, como se comunica nuestro PC, y cual es la misión

real del cortafuegos. Imaginaros que estáis conectados con un amigo en

el MSN y le enviáis una foto. Esa foto no va toda de golpe a parar al

PC de vuestro amigo, sino que se descompone en trozos, paquetes, que una vez

llegan al otro PC se recomponen otra vez formando de nuevo la foto. Es decir

la enviáis en pequeños paquetes. Como curiosidad, cada uno de

esos paquetes puede ir por una ruta diferente.

el viaje de los "paquetes"

Alguno pasara por algún servidor de Australia, otros por Inglaterra y como no, muchos pasaran por EE.UU. ¿Cómo sabe a que ordenador en concreto estoy enviando esos paquetes? Cada PC, desde el momento que esta conectado a Interné tiene una dirección IP. Es algo así como la dirección del bloque donde vivís. ¿La dirección sin la puerta? En este caso el numero de las puertas que hay en tu bloque serán los puertos. Es decir, cuando enviáis por correo algo a alguien indicáis la dirección del bloque y el numero de puerta la que queréis que llegue.

Pues con el PC básicamente lo mismo, para enviar algo a otro PC tendréis que indicar su dirección IP y el numero del puerto al que queréis enviarlo. Pero detrás de esa puerta va a tener que haber alguien que o bien recoja la carta (en este caso leeréis la carta y como sois educados contestaréis, es decir estableceréis comunicación), o la rechace (en este caso el remitente sabe que estáis ahí pero que no queréis saber nada de el, no establecéis comunicación pero dais señales de vida, así que puede volver a insistir o intentarlo enviándolo a otra puerta ya que sabe que en ese bloque vive gente), o se haga el tonto y no habrá la puerta (puede que existáis o puede que no, puede que en ese bloque viva gente o puede que no, esto es lo que buscamos con el cortafuegos con los intentos de conexión que no queremos, no dar señales de vida). Lógicamente detrás de los puertos de vuestro sistema no hay ninguna persona, hay aplicaciones (programas vamos).

TCP vs UDP

Así funcionan básicamente los troyanos, una vez metidos en vuestro sistema, se hacen cargo de una de esas puertas, es decir abren un puerto y se ponen a la escucha. Si alguien toca a esa puerta el troyano contestara, se podrá establecer comunicación y en ese momento el troyano puede empezar a dar datos de vuestro sistema u obedecer ordenes de la otra parte. Los paquetes que recibáis pueden ser a través del protocolo TCP (comunicación directa, con identificación de los dos equipos, se preocupa de que hayáis recibido el envío y en caso contrario os lo vuelve a enviar) o UDP (menos directo, no se preocupa de si lo recibís o no, mucho menos fiable aunque mas rápido). Pues bien, el cortafuegos es vuestro portero que se ocupa de seleccionar los paquetes, en función de quienes sean los remitentes y a que puerta vayan, que pueden intentar ser entregados o no.

enredando se aprende...

También puede mentir y decir que ahí no vive nadie. Además también controla los que salen de vuestro bloque, de la puerta en concreto que salen y hacia donde. Porque vosotros también podréis “enviar” a vuestras aplicaciones a un sitio determinado a hacer algo. Pero tendréis que explicarle como actuar en cada momento. Configurar el cortafuegos. Ejemplo: vosotros queréis ver una pagina web. No hace falta que venga nadie a enseñárosla, ya enviáis vosotros en este caso al navegador a que vea como es. Las paginas web de los bloques (si la tienen) están en el puerto 80. Vais a establecer una comunicación directa (TCP) y puede salir el intento de conexión-visualización de cualquiera de vuestras puertas. ¿Quien va a ir a verla? Vuestro navegador, por ejemplo el Iexplorer. Pues en este caso tendréis que crear una regla en el cortafuegos que permita salir al IE por cualquier puerto para establecer una comunicación TCP con el puerto 80 de cualquier servidor. Otro ejemplo: el gestor de correo. Para el tendremos que crear dos reglas mínimo (se pueden crear las dos en una, ya lo veréis): una para recibir correo y otra para enviar.

Ambas conexiones serán directas, TCP. La aplicación Outlook es msimn.exe, la mandaremos a ella tanto a enviar como a recoger el correo que tengamos, es decir solo le daremos salida. Puede salir a través de cualquiera de nuestras puertas y las puertas del bloque de nuestro servidor de correo a las que tendrá que ir son a la 25 para que deje el correo que queramos enviar, y a la 110 para recoger nuestro correo en el caso de que tengamos. Regla: aplicación msimn.exe salida TCP a través de cualquiera de nuestros puertos a los puertos 25 y 110. Así funcionan las conexiones básicamente.

[ Introducción - Instalación - Primer contacto : Alertas - Panel de control - Configuración: Opciones - Reglas - Logs - Reglas importantes - Algunas cosas más - Resumen ]

Dicho lo cual vamos a empezar con el Sygate.

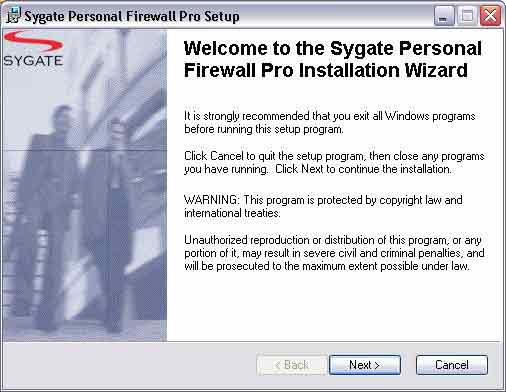

Iniciáis el asistente de instalación.

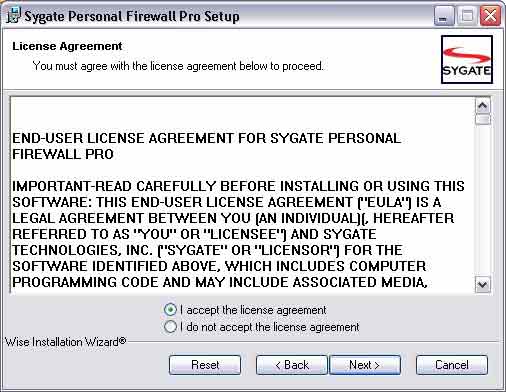

Aceptáis la licencia.

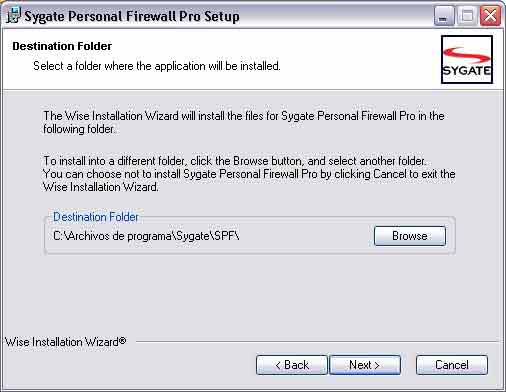

Elegís la carpeta donde se va a instalar o la dejáis por defecto.

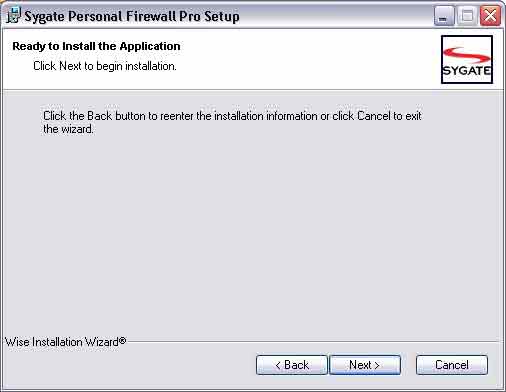

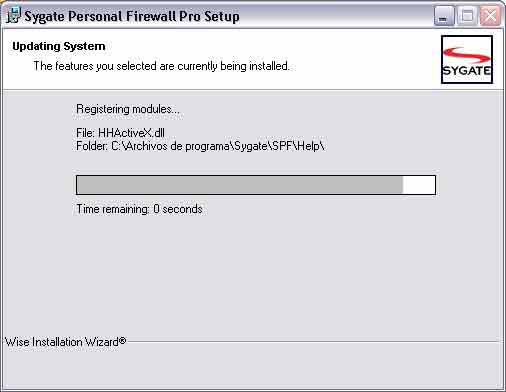

Iniciáis el proceso de instalación. Típico proceso de cualquier aplicación.

Proceso de instalación.

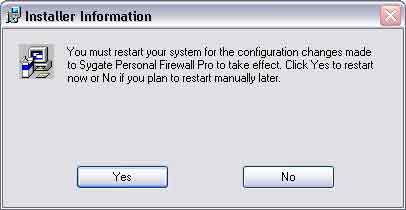

Finalmente reiniciáis el equipo.

[ Introducción - Instalación - Primer contacto : Alertas - Panel de control - Configuración: Opciones - Reglas - Logs - Reglas importantes - Algunas cosas más - Resumen ]

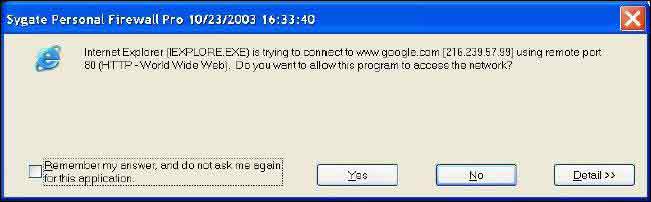

La siguiente vez que arranquéis el Windows vuestro equipo estará protegido (algunas excepciones) y en modo de aprendizaje. ¿Qué quiere decir esto? Que os empezara a hacer preguntas como un loco y avisaros de escaneos y demás. No os asustéis. Es normal. Vamos a conocer que es lo que nos quiere decir. Posibles alertas o preguntas:

Aquí nos esta preguntando si queremos dejar al IExplorer conectar con la pagina www.google.com (con su IP entre paréntesis) a través del puerto remoto 80. Esa pagina es la que vosotros queréis visitar, o bien la tenéis como pagina de inicio así que nada mas arrancar el IE ira a conectarse con ella. Si vosotros no habéis intentado conectaros con esa página puede que alguna aplicación lo este haciendo por vosotros. Si pensáis que esa conexión no viene a cuento podéis pasar un antivirus actualizado por si encontrara algo raro. Si la habéis abierto vosotros, como antes vimos es una conexión normal de nuestro navegador, así que podemos darle paso sin problemas. Veis a la izquierda una casilla que pone "Remember my answer...", si marcáis esa casilla no os volverá a preguntar mas esa pregunta, aceptará esa conexión. De todas maneras vamos a crear una regla para nuestro navegador, así que no os preocupéis demasiado de esto. Las aplicaciones que no sepamos que son y que es lo que quieren les negaremos el paso hasta que lo averigüemos.

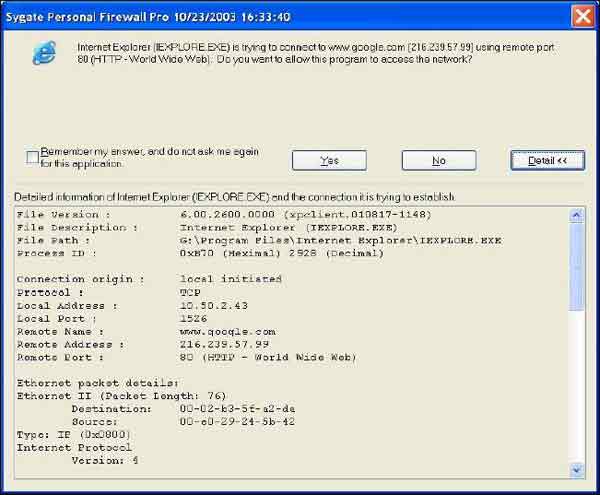

Si le clickeáis en Detail>> veréis los detalles de la conexión:

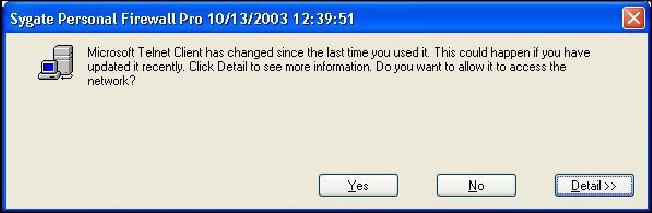

Telnet en este caso también esta intentando acceder a la red, pero esta vez Sygate ha identificado cambios en la aplicación. Es decir, es Telnet pero algo ha cambiado en él. Si por ejemplo habéis actualizado alguna aplicación es posible que os salga esta advertencia. Si no hay nada que os lleve a pensar que esta justificado ese cambio, podéis pasar, al igual que en el caso anterior, un antivirus actualizado para comprobar que todo esta bien.

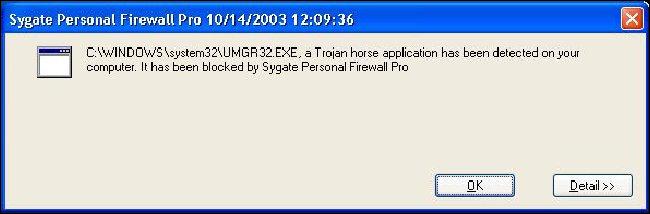

Espero que no os salga nunca esta advertencia. Trojan Horse, suena mal ¿eh? Pues si, como os imaginareis Sygate ha identificado un troyano en vuestro sistema, así que ya sabéis, a pasar un antivirus actualizado enseguida.

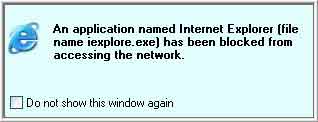

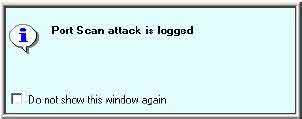

Estas notificaciones, que os saldrán encima del reloj de Windows, os informan de trafico bloqueado, ya que no esta permitido mediante las reglas. En principio no significa nada mas que vuestro cortafuegos esta haciendo su trabajo. Podéis dejarlo un rato para terminar de acojonaros ;-) y convenceros de lo bien que habéis hecho instalando un cortafuegos. Cuando os canséis marcáis la casilla de "Do not show..." y no os molestará mas.

Bueno, pues después de la tempestad llega la calma. Se han acabado las

preguntas y las alertas. Si os fijáis, al lado del reloj tendremos el

símbolo de Sygate, esta como programa residente. Dos flechas, una hacia

arriba y otra hacia abajo.

Bueno, pues después de la tempestad llega la calma. Se han acabado las

preguntas y las alertas. Si os fijáis, al lado del reloj tendremos el

símbolo de Sygate, esta como programa residente. Dos flechas, una hacia

arriba y otra hacia abajo.

Veréis que cambian de color constantemente, ¿qué significa?. La flecha que va hacia arriba es trafico que va hacia fuera. La que esta hacia abajo es trafico que viene hacia dentro. El color rojo significa trafico no permitido por nuestro cortafuegos, mientras que el azul es trafico permitido. Si se queda en un color gris significa que en ese momento no hay trafico, ni permitido ni bloqueado.

![]() Esto significa que Sygate esta en modo de alerta ante por ejemplo un escaneo.

Cuando acudáis a una pagina a haceros un escaneo lo veréis.

Esto significa que Sygate esta en modo de alerta ante por ejemplo un escaneo.

Cuando acudáis a una pagina a haceros un escaneo lo veréis.

Seguramente a estas alturas os estaréis haciendo la primera gran pregunta: Svchost, y eso, ¿qué coño es?. Pues es el lanzador de servicios de Windows 2000 / XP. No es ningún troyano ni nada por el estilo. Entonces llega la segunda gran pregunta: ¿le doy paso? Pues partiendo de la base de que negaremos la conexión a todo aquello que no nos haga falta (aunque no sea nada malo) yo me he encontrado con tres situaciones:

1º Windows 2000 -> se le puede negar el paso sin problemas.

2º Windows XP sin SP1 -> hay que darle paso hacia fuera porque sino

no podremos conectarnos. (De toas maneras, si este es vuestro caso, ¿a

qué esperáis para poneros el SP1?).

3º Windows XP con SP1 -> negado el paso sin problemas.

*Nota: En la parte de las reglas dejo una propuesta sobre las reglas que podríamos crear para svchost.exe. Yo personalmente no le doy ningún acceso.

[ Introducción - Instalación - Primer contacto : Alertas - Panel de control - Configuración: Opciones - Reglas - Logs - Reglas importantes - Algunas cosas más - Resumen ]

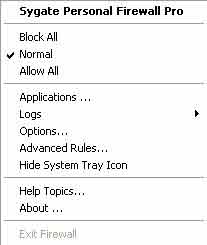

Si hacemos clic dos veces sobre él, se abrirá el panel de control de Sygate (excepto cuando esta en modo de alerta, que os enviará a los logs). Pero antes vamos a ver que opciones nos da haciendo clic sobre el con el botón derecho:

-Sygate Personal

Firewall Pro: si pinchamos aquí se abrirá el panel de

control de Sygate.

-Block All, Normal o Allow:

si pinchamos en la primera bloqueara todo el trafico. Si pinchamos en la segunda

aplicara las normas y si pinchamos en la tercera permitirá todo el trafico.

Por norma general lo tendremos en Normal.

-Si seleccionamos Applications..., nos aparecerá la

lista de aplicaciones que han intentado acceder a la red. Luego veremos como

se pueden crear desde allí reglas para esas aplicaciones.

-Logs: El historial de sucesos. Podemos indicarle de lo ocurrido

lo que queremos que tome nota.

-Options...: Las opciones de Sygate que luego veremos.

-Advanced rules...: reglas que podréis crear aparte

de las que podemos crear en Applications.

-Hide System Tray Icon: Esconde el icono de Sygate.

-Help Topics: el manual que lleva.

-About: La versión de Sygate.

-Exit Firewall: Desactivar el Sygate.

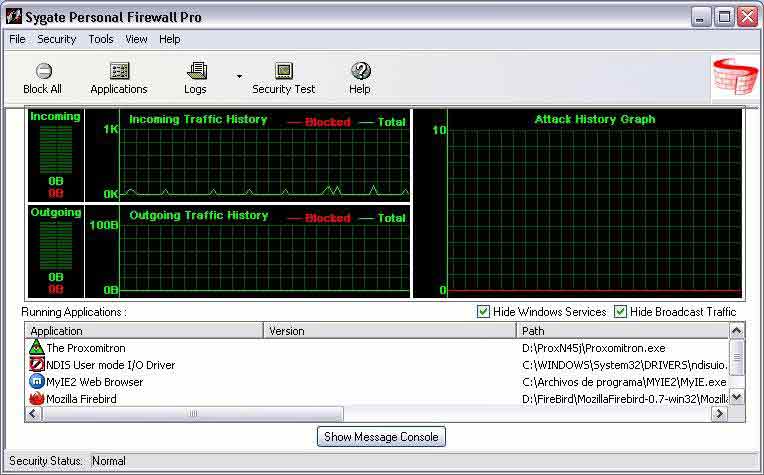

Vamos a ver el panel de control de Sygate:

Veis que hay tres graficas: una de trafico entrante, otra de trafico saliente y otra que es el historial de ataques. En rojo el trafico bloqueado y en verde el total. Bueno, no esta mal para echar un vistazo rápido.

Abajo están los nombre de las aplicaciones que tenéis abiertas y tienen algún tipo de conexión a la red. Si pincháis con el botón derecho sobre ahí os dará varias opciones para poder verlo:

Large Icons: Iconos de

las aplicaciones o servicios con su nombre.

Small Icons: Lo mismo que antes pero mas pequeños.

List: Lo que veis en el panel de control de arriba.

Applications details: Todas esas aplicaciones con datos.

Connections details: Podréis ver las aplicaciones con

quien están conectadas, a través de que puerto y con que puerto

remoto, con que IP, protocolo... Esta puede ser la mejor opción.

Desde ahí mismo si conocéis alguna aplicación que no queréis

que tenga acceso a interné podéis negarle el paso clickeando con

el botón derecho y dándole a Block. Veréis

que parece sobre su icono una señal de prohibido. Las que están

permitidas o siguen ya unas reglas establecidas no tienen nada, y las que tienen

un interrogante cada vez que quieran acceder a interné os preguntara

que hacer.

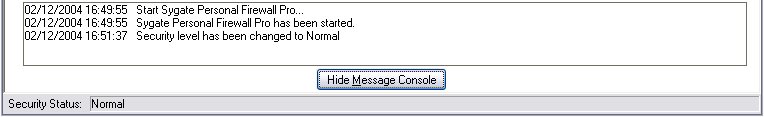

Si pincháis sobre “Show Message Console” podréis ver información sobre diferentes cambios del estado de Sygate, así como el estado de ese momento en “Security Status”.

[ Introducción - Instalación - Primer contacto : Alertas - Panel de control - Configuración: Opciones - Reglas - Logs - Reglas importantes - Algunas cosas más - Resumen ]

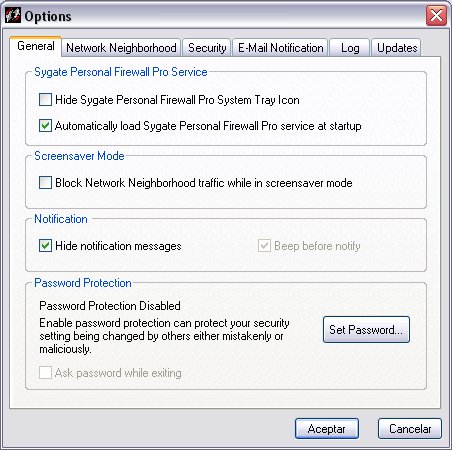

Vamonos a Tools / Options a ver que es lo que encontramos:

Podéis ocultar el icono de Sygate marcando “Hide Sygate...”. Yo no tengo por costumbre hacerlo.

Marcarle que inicie automáticamente cuando arranquemos Windows seleccionando “Automatically Load...”, es conveniente sobre todo si siempre tenéis conexión. Así que convendría que lo marcarais.

Bloquear el trafico cuando se ponga el salva pantallas marcando “Block NetWork...”. Yo no lo hago pues uso eMule y me suele saltar el salvapantallas a menudo.

Ocultar notificaciones con “Hide Notification...”, evitaréis que os salgan las notificaciones azules de arriba o por el contrario nos alertará con una notificación y un beep previo.

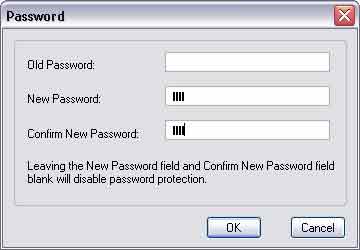

Y finalmente podréis poner una contraseña a Sygate.

Si queréis poner una contraseña para proteger el panel de control, pincháis en “Set Password...” y os aparecerá la primera ventana. La primera vez no tendréis ninguna contraseña y por tanto deberéis dejar en blanco "Old Password" e ir directamente a poner la que queréis confirmándola. Marcais “Ask password while existing” y aceptais. A partir de ese momento cada vez que intentéis acceder al panel de control de Sygate os preguntará la contraseña. Para quitarla tenéis que entrar otra vez en “Set Password...” y poner la contraseña que tengáis en ese momento dejando en blanco las otras dos casillas.

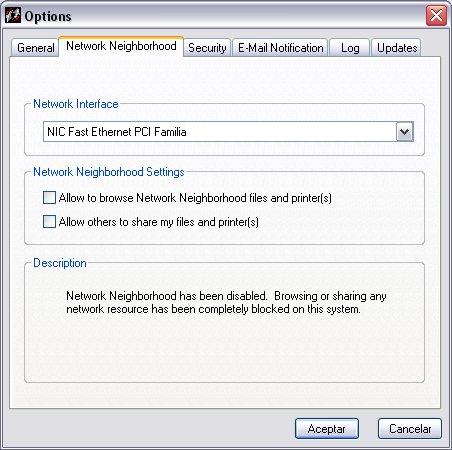

Aquí en principio podréis indicar para que red estáis configurando Sygate en el caso de que estéis conectados a varias. Lo normal es que solo estéis en principio a una (aunque podéis tener una red casera por ejemplo) así que no os dará mas opción.

En "NetWork Neigh..." tenéis dos opciones, la primera, “Allow to browse...”, os permite a VOSOTROS visitar archivos e impresoras compartidos de gente de la red. La segunda, “Allow others...”, permite a OTROS visitar vuestros documentos compartidos e impresoras. No me interesan ninguna de las dos personalmente así que no marco ninguna. Finalmente en “Description” os explica que estáis haciendo.

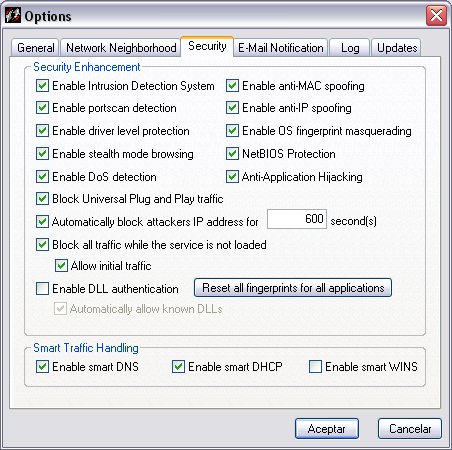

Llegamos a la parte que

mas opciones nos da. Las vamos a marcar casi todas, pero vamos a ver que es

lo que estamos haciendo:

“Enable Intrusion...”: Os alertará si en

un momento dado vuestro PC está siendo victima de algo que pueda comprometer

vuestro sistema. Combina el sistema de detección de intrusos (IDS) con

el sistema de prevención de intrusos (IPS) de Sygate.

“Enable PortScan...”: Detecta si alguien esta está

escaneando vuestros puertos y os lo notifica.

“Enable driver...”: Bloquea el protocolo usado

por drivers hasta que mediante un aviso vosotros le confirméis si le

dais paso o no.

“Enable Shealth...”: Si lo marcáis vuestro

equipo será invisible de cara al resto de PC´s que estén

en esa red. Es necesario desmarcarlo para obtener en linea actualizaciones de

Microsoft.

“Block Universal...”: Bloquea el puerto 5000, un

talón de Aquiles para los equipos que no lo necesitan. Marcado si no

lo necesitáis.

“Automatically

block...”: Cuando Sygate detecta un ataque DoS de una determinada

IP bloqueará todo el trafico hacia esa IP para el tiempo que le marquéis

en segundos.

“Block All Trafic...”: Bloquea todo el trafico

desde que arranca vuestro sistema hasta que Sygate se carga. Interesante como

medida de prevención ante posibles conexiones de troyanos.

“Enable DLL...”: Permite a Sygate comprobar si

las DLL´s están asociadas a una determinada aplicación y

bloquear el resto. Saber diferenciar esto puede ser complicado. Podéis

desmarcarlo o aprender a interpretar esos datos.

“Enable anti-MAC...”: Cuando un PC espera comunicarse

con otro puede enviarle un paquete ARP. Seleccionándolo bloqueamos ese

tipo de paquetes no esperados.

“Enable Anti IP…”: Evita este tipo de ataques.

“Enable OS...”: Evitaréis que vuestro SO

sea reconocido por otros sistemas.

“Anti-Application

Hijacking”: Busca aplicaciones maliciosas que interfieren en

DLL´s de Windows y las bloquea si las encuentra.

“Enable NetBIOS...”: Protege del trafico NetBIOS

externo a vuestra LAN. Bloqueo de trafico NetBIOS en puertos UDP 88, 137, 138

y TCP 135, 139, 445, 1026.

“Enable Smart DNS” y “Enable smart

DHCP” (asignación automática de IP´s) los

marcaremos, ya que de lo contrario tendríamos que hacer reglas especificas

para ello (mirar reglas para svchost.exe). Mucho mas fácil así.

"Enable Smart WINS": Permite a WINS (Windows Internet Naming Service) responder cuando es solicitado. Por defecto deshabilitado.

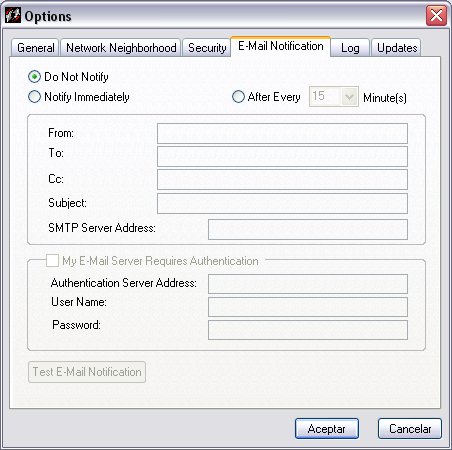

Al que le interese, mediante esta opción Sygate remitirá los ataques a la dirección que indiquéis de manera automática usando la dirección de correo que le indiquéis.

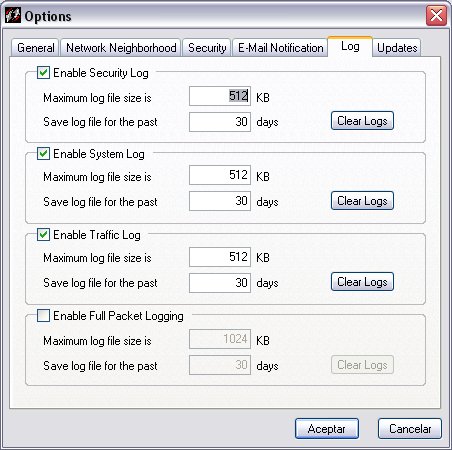

Desde aquí podéis habilitar los diferentes log (archivos en los que quedan registrados determinados sucesos). Se puede marcar el tamaño máximo que ocupara ese archivo y el numero de días de los cuales ha de guardar los registros.

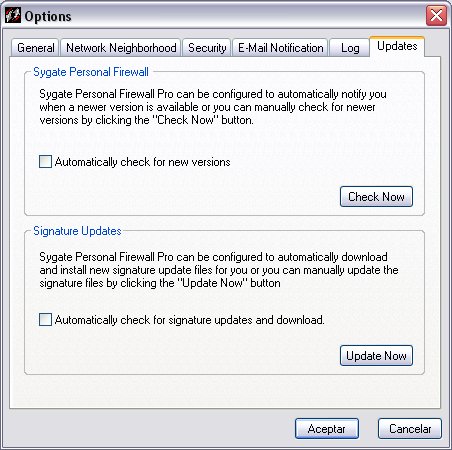

Aquí simplemente deberéis marcar si queréis que compruebe si hay actualizaciones automáticamente o no.

[ Introducción - Instalación - Primer contacto : Alertas - Panel de control - Configuración: Opciones - Reglas - Logs - Reglas importantes - Algunas cosas más - Resumen ]

Ahora ya vamos a empezar a dar paso a las aplicaciones que nos interesan, clickeamos sobre Applications y nos aparece la lista de aplicaciones y servicios (los servicios se pueden ocultar marcando la casilla “Hide Windows Services” del panel de control) que han intentado en un momento dado acceder a interné. Nos pueden aparecer de la siguiente manera:

![]()

![]()

![]()

Como veis Mozilla FireBird tiene un visto y ningún símbolo encima de su icono. Esta permitido totalmente o parcialmente mediante reglas. El explorador de Windows tiene un par de signos de interrogación, uno en la casilla y otro encima de su icono. Cada vez que intente acceder a interné os preguntará que es lo que queréis que haga. Y finalmente WMP tiene totalmente negado el paso con una x en la casilla y el símbolo de prohibido encima de su icono. Si cliqueáis sobre la casilla de cada aplicación podréis cambiarlo. Cada clic que hagáis cambiara de un estado a otro. Debajo están las diferentes opciones:

![]()

Advanced para crearle reglas, Remove para borrar y Remove All para borrarlas todas.

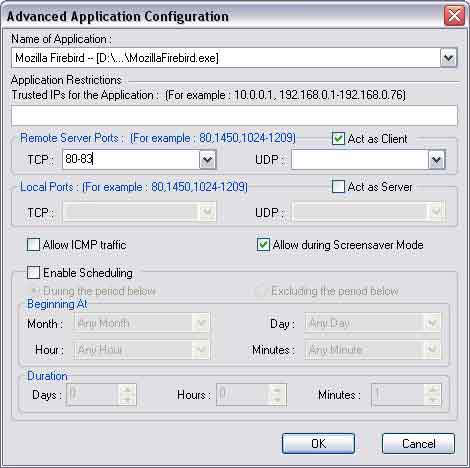

Por ejemplo marcamos Mozilla Firebird (quedará sobre fondo gris) y le damos a Advanced:

Tenéis el nombre

de la aplicación y la ruta a la carpeta donde se encuentra. Comprobáis

y si esta bien lo dejáis. Podéis restringir el acceso de la aplicación

a rangos de IP´s que vosotros queráis con la opción “Trusted

IP´s for...”. Si no marcamos nada podremos establecer conexión

con todas. ¿Cliente, servidor o los dos? Como en este caso mandamos nosotros

a nuestro navegador haremos de cliente. ¿Protocolo? Conexión directa,

con acuse de recibo ;-) TCP. ¿Puerto/s remoto/s? Para navegar daremos

paso hacia los puertos remotos 80 a 83 (aunque lo normal sea el 80 a veces se

pueden necesitar 81-83). Resumiendo: Mozillafirebird.exe salida de cualquier

puerto hacia los puertos 80-83. Por norma general no actuareis como servidores.

Así que desmarcada la opción de “Act as Server”.

¿”Allow ICMP Traffic”? Al igual que antes

hablábamos de TCP y UDP hay otro protocolo que es ICMP (encaminado a

generar mensajes de error). No suele ser necesario, así que no lo marcaremos.

*Nota: para poder acceder a FTP´s deberéis darle salida hacia el

remoto 21 y entrada del remoto 20.

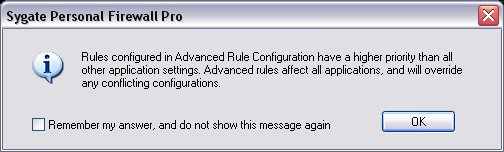

Vamos a seguir creando reglas pero esta vez desde Tools / Advanced Rules... Cuando entremos nos parecerá la siguiente ventana a modo de aviso:

¿Qué nos quiere decir? Primero que estas reglas prevalecen sobre las que creamos desde Applications..., es decir, si creamos desde Applications una regla que de paso a Firebird a interné pero aquí creamos una que se lo niegue, no tendrá paso pues esta tiene mas valor.

Y segundo que desde aquí se pueden crear reglas que afecten a todas las aplicaciones (podemos crear por ejemplo una que niegue totalmente el paso a un determinado puerto con lo que si alguna aplicación va a usarlo no podrá acceder a interné). Podemos marcar “Remember my answer...” para que no nos aparezca mas esta advertencia.

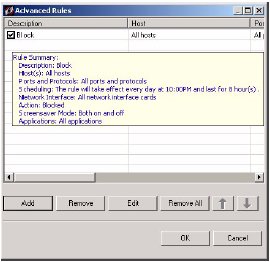

Nos aparece la lista de reglas que tengamos creadas en ese momento. Si situáis el cursor sobre ellas, os aparecerá un recuadro con el resumen de lo que hace esa regla.

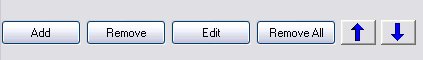

Esta son las opciones que tenemos debajo. Add para añadir una nueva regla, Remove para borrar la regla que hayáis seleccionado, Edit para modificar una regla ya creada y Remove All para borrar todas la reglas que tengáis en ese momento. ¿Y esas dos flechas? Al igual que antes decíamos que las reglas que creemos aquí prevalecen sobre las que creemos en Applications..., aquí en el caso de que hubieran dos que se contradigan tendrá mas valor la que este por encima en la lista, así que con esas flechas podemos subirlas o bajarlas según nos interese.

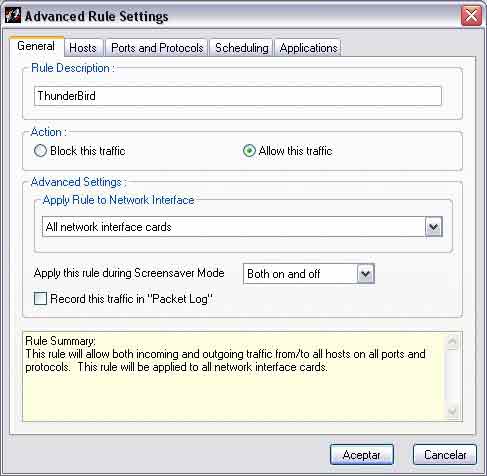

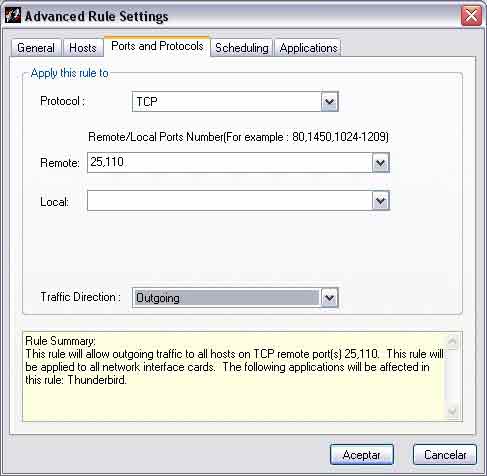

Por ejemplo vamos a crear una para nuestro gestor de correo. Yo uso ThunderBird:

En Rule Description pondremos el nombre que queramos darle. Yo en un alarde de originalidad la voy a llamar ThunderBird. En action decidimos si queremos que la regla afecte para dar paso o para denegarlo. En este caso vamos a darle, así que "Allow this traffic". Si estamos conectados a varias redes seleccionamos a cual va afectar esta regla. Yo como solo estoy en una pongo todas y acabo antes. “Apply this rule during...” aquí deberemos marcarle como queremos que reaccione ante el salva pantallas. Si lo dejáis en Both On and Off no le afectará que se ponga. Si dejáis On esta regla solo se aplicará cuando salte el salva pantallas y finalmente Off al contrario, es decir se cumplirá cuando no este activo el salva pantallas.

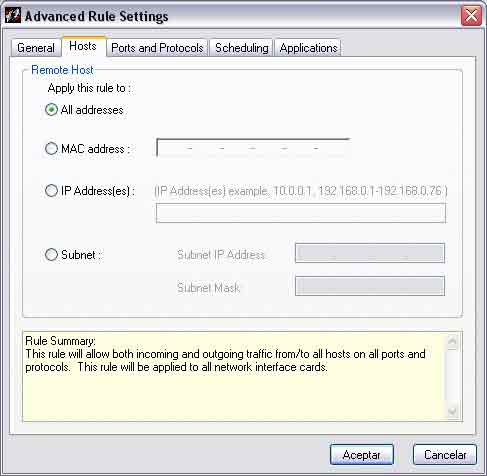

En esta parte podréis limitar si queréis las conexiones a determinados sitios. Yo manejo varios servidores de correo y lo mas fácil es que la reglas sea aplicable a todas las direcciones.

Podéis usarlo como sustituto del P2P Hazard, creando una regla, metiendo toda la lista de IP´s baneadas y prohibiendo tanto salida como entrada, todos los protocolos y todas las aplicaciones.

Aquí simplemente tenemos que marcar el protocolo, en este caso sabemos que es TCP, los puertos remotos a los que se puede dirigir nuestro gestor, (25 para enviar y 110 para recibir), limitar desde que puertos se puede dirigir (en este caso no lo limitaremos) y la dirección que puede tomar, en este caso saliente. Si abrís las pestañas de los puertos remotos y locales os daréis cuenta de que ya nos da opciones que podemos escoger, pero separando los puertos con comas podemos ahorrarnos una regla. Si escogemos IP Type nos mostrará la lista de protocolos y en ICMP nos mostrará la lista de tipos de ICMP.

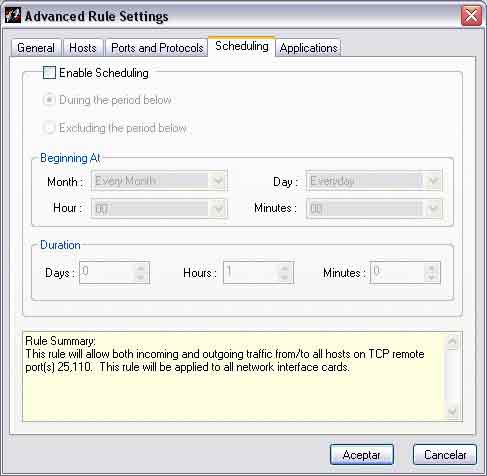

Desde aquí podréis delimitar temporalmente cuando queréis que tenga efecto la regla. “During the period below” lo marcaremos cuando queramos que la limitación temporal sea para que surja efecto la regla, si lo que queremos es que durante el periodo de tiempo marcado no tenga efecto la regla marcaremos “Excluding the period below”.

Esta opción también esta disponible cuando creamos las reglas desde Applications. Fijaos en la parte de abajo.

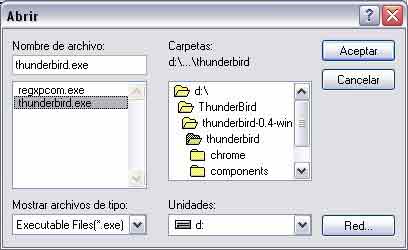

En la pestaña Applications podremos escoger la aplicación para que queremos que tenga efecto la regla desde la lista de aplicaciones que han intentado acceder a interné y que nos aparecerá, u otra que todavía no ha intentado acceder cliqueando sobre “Browse...” y buscándola .

Fale, fale, todo eso esta muy bien pero, ¿cómo se yo si es saliente o entrante, TCP ó UDP, o cuales son los puertos que necesita?. Fácil : Google + Foros = Respuesta segura. ;-) . Tambien podéis jugar vosotros a intentar sacarla viendo sus intentos de conexión. Contrastarlas despues en los foros.

De todas maneras y para finalizar con el

tema de las reglas aquí os dejo las mas usuales:

Navegadores: aplicación (iexplorer.exe,

MozillaFirebird.exe,myIE.exe...) , saliente, TCP, puertos 80-83 remotos.

Para acceder FTP desde el navegador:

aplicación (vuestro navegador),

saliente, TCP, puerto remoto 21.

aplicación (vuestro navegador), entrante, TCP, puerto remoto 20.

Gestores de correo: aplicación, saliente, TCP, puertos 25 y 110.

Windows Media Player : wmplayer.exe, saliente, TCP, puertos remotos: 80, 3128, 8080, 1755, 8000, 8001.

Norton Update : lucomserver.exe, saliente, TCP, puertos remotos : 80-83, 443, 1080, 3128, 8080, 8088, 11523.

McAFee: mupdate.exe, saliente, TCP, puertos remotos : 80-83, 443, 1080, 3128, 8080, 8088, 11523.

KAV: avpupd.exe, saliente, TCP, puertos remotos : 80-83, 443, 1080, 3128, 8080, 8088, 11523.

Estas de los antivirus son bastante genéricas. Con acceso a puerto remoto 80 puede valer. Si la descarga se hace de un FTP aplicar las reglas de acceso a FTP al antivirus.

WinMX:

winmx.exe, salida, puertos remotos: 80-83, 443, 1080, 3128, 8080, 8088, 11523,

6699, 7729, 7735

winmx.exe, entrada, UDP, puertos remoto: 6257

winmx.exe, entrada, TCP, puerto remoto: 6699

Messenger:

msmsgs.exe, salida, TCP, puerto remoto: 1863, 1503

Transferencia de archivos en Msn:

msmsgs.exe, salida y entrada, TCP, puertos remotos: 6891-6900

Hasta aquí sacadas de PcFlank.

eMule (por Pau): emule.exe, TCP, saliente y entrante, puertos locales y remotos: 1025-65535; emule.exe, UDP, saliente y entrante, puertos locales y remotos: 4661-4672.

Una buena idea seria crear todas las reglas que necesitemos en Advanced Rules y crear una al final negando el resto: ninguna aplicación seleccionada (afecta a todas), protocolos : ALL, todos los puertos remotos y locales (dejar en blanco), saliente y entrante (both).

Svchost.exe (propuesta):

Conexión DHCP: UDP, puerto local

68, puerto remoto: 67, entrada, permitir .

Conexión DNS: UDP, puerto local 53, permitir .

Conexión: Sincronización de hora, UDP, puerto remoto 123, permitir

.

Conexión HTTP: TCP, puerto local 80, salida, permitir .

Conexión HTTPS: TCP, puerto remoto 443, salida, permitir .

Conexión Descubrimiento de servicio SSDP y Servidor de dispositivos UPnP:

UDP, puerto remoto 1900, dirección remota: 239.255.255.250, entrada,

bloquear

Conexión Descubrimiento de servicio SSDP y Servidor de dispositivos UPnP:

TCP, puerto remoto 5000, dirección remota: 239.255.255.250, entrada,

bloquear.

Conexión Descubrimiento de servicio SSDP y Servidor de dispositivos UPnP

:UDP, puerto remoto 5000, dirección remota: 239.255.255.250, entrada,

bloquear .

Conexión Llamada a procedimiento remoto: TCP, puerto local 135, bloquear.

Las dos primeras pueden resultar redundantes si marcamos las opciones "Enable smart DNS" y "Enable smart DHCP" en la ventana de Options.

[ Introducción - Instalación - Primer contacto : Alertas - Panel de control - Configuración: Opciones - Reglas - Logs - Reglas importantes - Algunas cosas más - Resumen ]

Guardar reglas y configuración.

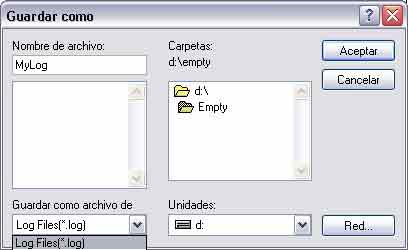

Tenemos por una parte la posibilidad de

guardar las reglas avanzadas que queramos para poder hacer uso de ellas posteriormente

de este modo:

Nos vamos a la lista de Advanced Rules... seleccionamos la/s

que queremos guardar y con el botón derecho le damos a Export

Selected Rules... Nos aparecerá una ventana donde podremos seleccionar

la ubicación donde queremos guardarla y nombre que queremos darle con

la extensión .sar . Una vez guardadas cuando queramos

hacer uso de ellas, por ejemplo tras una reinstalación, nos vamos a Advanced

Rules y sobre la lista cliqueamos con el botón derecho pinchando

en Import Rules... seleccionamos el archivo .sar

que queremos y aceptamos. La/s reglas guardadas aparecerán en la lista.

Por otra parte tenemos la opción de guardar toda la configuración de Sygate guardando de la carpeta donde esta instalado (por defecto C:\Archivos de Programa\Sygate\SPF ) y guardamos los siguientes archivos:

Stddef.dat

Stdstate.dat

Cltdef.dat

Default.dat

Serdef.dat

Tstate.dat

Cuando queramos recuperar esa configuración

lo único que tenemos que hacer es con Sygate apagado,

sustituir esos archivos por los que hubiera y volver a arrancar Sygate.

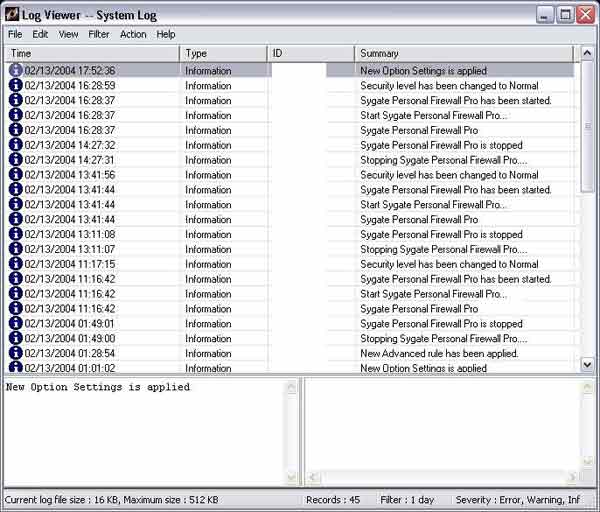

Vamos a empezar con los logs.

Si pinchamos en el panel de control de Sygate sobre la flecha que hay al lado de Log veremos que aparecen 4 tipos:

Security:

irá anotando ataques DoS, escaneos de puertos, modificaciones en archivos

ejecutables, troyanos y la integridad de nuestro host.

Traffic: anotará el trafico de la red.

Packet: captura paquetes del trafico que controla el cortafuegos.

System: sobre el funcionamiento de Sygate.

Podemos exportarlos y así guardarlos en diferentes sitios. Para eso, abrimos el panel de Logs (desde el panel de Sygate pinchamos en “Logs”):

En File / Export... :

Una vez aquí lo único que hemos de hacer es indicarle el lugar donde queremos guardarlo, nombre y tipo de archivo (nos da la opción de guardarlo en txt).

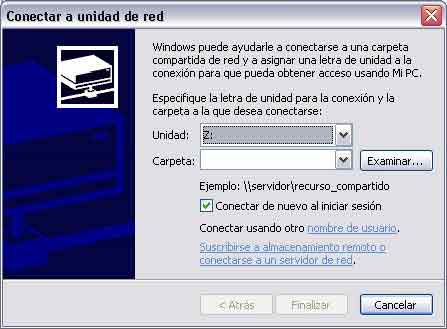

Si queremos guardarlo en alguna unidad compartida en red pincharemos en Red... y localizaremos la unidad y carpeta donde queremos guardarlo.

Pinchando en "View" podremos ver los diferentes logs ->

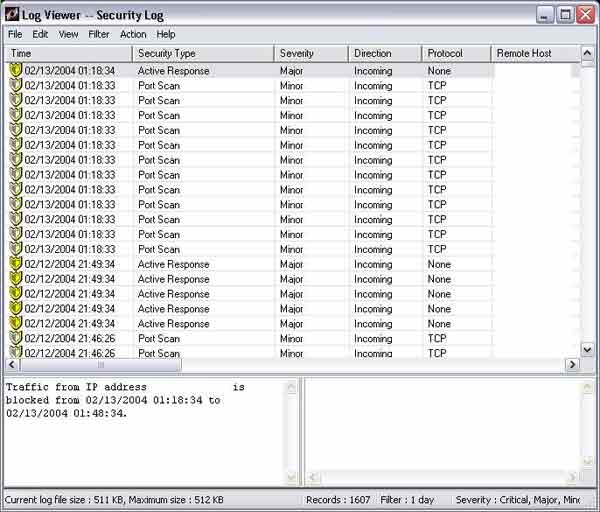

Ventana de Security Log:

Información que nos aporta:

Time: el momento exacto en que ocurrió.

Security Type: Tipo de alerta (ataque DoS, “ping de la

muerte”,...).

Severity: Intensidad del ataque (Severe, Major, Minor o Information).

Direction: La dirección del trafico (si es incoming

el ataque vendrá del exterior, si es outgoing posiblemente sea debido

a algún troyano o similar, desconocido puede deberse a algún cambio

de algún exe por ejemplo).

Protocol: Protocolo (UDP, TCP ó ICMP).

Remote Host : Dirección remota de la que proviene.

Remote MAC: Dirección MAC remota. (Dirección

MAC: dirección física de una tarjeta de red).

Local Host: Dirección IP de vuestro equipo.

Local Mac: Dirección

MAC de vuestro equipo.

Source Host: Host origen.

Source MAC : MAC origen.

Destination Host: Direccion IP del PC destino.

Destination MAC: Direccion MAC del PC destino.

Application name: Aplicación asociada al ataque.

User name: Nombre del PC o usuario que envia o recibe el trafico.

Occurrences: Numero de veces que ha ocurrido ese ataque.

Begin Time: Comienzo del ataque.

End Time: Final del ataque.

En este caso veis que se ha activado el bloqueo con la dirección atacante durante media hora. Podéis quitar ese bloqueo con pinchando con el botón derecho sobre "Active Response" y seleccionando "Stop Active Response". Si tuvierais varias IP´s bloqueadas y quisierais quitárselo a todas os da la opción "Stop All Active Response". Esto os puede ser útil si le pedís a alguien que os escaneé para buscaros vulnerabilidades y así poder seguir.

Los diferentes iconos nos indican la importacia del ataque. De arriba a abajo de mayor a menor intensidad, a excepción del ultimo que es informativo.

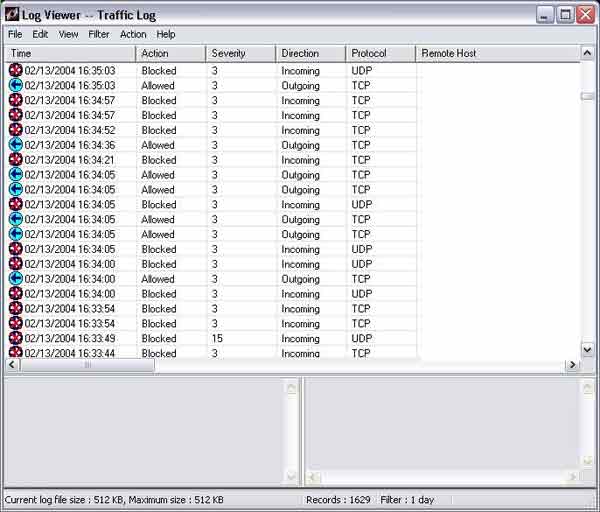

Ventana de Traffic Log:

Time: Momento

exacto en que ocurrió el suceso.

Action: decisión tomada por Sygate (bloquear, preguntar

o permitir).

Severity: Intensidad del ataque (Severe, Major, Minor o Information).

Direction: Dirección del trafico (incoming o outgoing).

Protocol: Protocolo usado (UDP, TCP, ó ICMP).

Remote Host: Nombre del equipo remoto.

Remote MAC: Direccion MAC del equipo remoto.

Remote Port/ICMP Type: Puerto y tipo de ICMP del equipo remoto.

Local Host: Dirección IP del equipo local.

Local MAC: Dirección MAC del equipo local.

Local Port/ICMP Code: Puerto e ICMP usado en el cortafuegos.

Source Host: Host origen.

Source MAC : MAC origen.

Source Port/ICMP Type: Puerto e ICMP del equipo origen.

Destination Host: Direccion IP del destinatario.

Destination MAC: Direccion MAC del destinatario.

Destination Port/ICMP Code: Puerto e ICMP usado en el equipo

destinatario.

Application Name: Nombre de la aplicacion asociada al ataque.

User Login: Nombre del usuario.

Domain: Dominio del usuario.

Occurrences: Numero de veces que ha ocurrido ese ataque.

Begin Time: Comienzo del ataque.

End Time: Final del ataque.

Rule Name: Nombre de la regla que ha permitido o bloqueado.

![]() Tráfico entrante permitido por Sygate.

Tráfico entrante permitido por Sygate.

![]() Tráfico entrante bloqueado por Sygate.

Tráfico entrante bloqueado por Sygate.

![]() Tráfico saliente permitido por Sygate.

Tráfico saliente permitido por Sygate.

![]() Tráfico saliente bloqueado por Sygate.

Tráfico saliente bloqueado por Sygate.

![]() Tráfico con dirección desconocida permitido por Sygate.

Tráfico con dirección desconocida permitido por Sygate.

![]() Tráfico con dirección desconocida bloqueado por Sygate.

Tráfico con dirección desconocida bloqueado por Sygate.

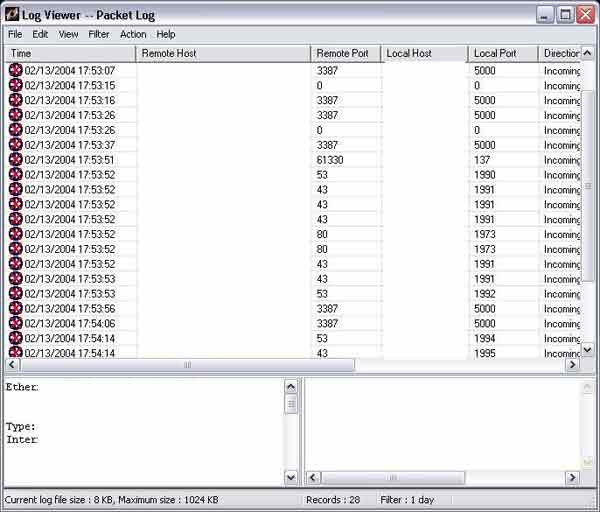

Ventana de Packet Log:

Time: el momento exacto en que ocurrió.

Remote Host : Dirección remota de la que proviene.

Remote Port: Número del puerto remoto.

Local Host: Dirección IP de vuestro equipo.

Direction: La dirección del trafico

Source Host: Host origen.

Destination Host: Direccion IP del PC destino.

Destination Port: Número del puerto destino.

Application name: Aplicación asociada al paquete.

Action: Decisión tomada por Sygate.

Icono ![]() :

Paquete datos capturado entero.

:

Paquete datos capturado entero.

Ventana de System Log:

Time: Momento exacto del suceso.

Type: Tipo de suceso -> error, warning o information (error, alarma o información).

ID: Número asignado al suceso.

Summary:

Breve descripción del suceso.

Iconos:

![]() Error.

Error.

![]() Warning.

Warning.

![]() Information.

Information.

En filter podremos marcar los logs que queremos que nos muestre en función del tiempo (1 dia, 2 dias,...).

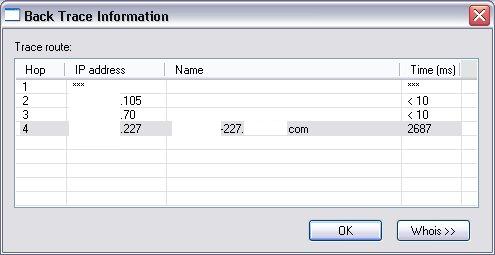

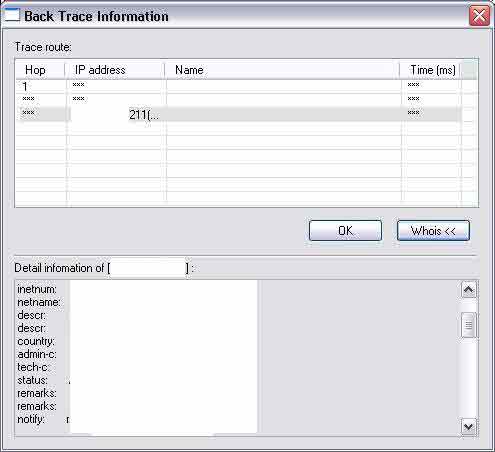

Desde la misma ventana de Logs podemos hacer un BlackTrace (como un TraceRoute) haciendo clic sobre el suceso con el botón derecho y pinchando en BlackTrace:

Y posteriormente un “Whois” pinchando sobre “Whois>>” como en la imagen de arriba.

[ Introducción - Instalación - Primer contacto : Alertas - Panel de control - Configuración: Opciones - Reglas - Logs - Reglas importantes - Algunas cosas más - Resumen ]

La importancia de las reglas

en los cortafuegos

http://www.vsantivirus.com/dfm-reglas.htm

Por David Fernández

Madrid

[email protected]

Una mala política de listas de control de acceso (reglas) puede dar acceso total a nuestro PC. Por desgracia los desarrolladores de cortafuegos no ayudan mucho con sus reglas por defecto y sus implementaciones particulares.

En los cortafuegos personales hay básicamente tres tipos de autenticación que podemos configurar para comprobar que un paquete coincide o no con una de nuestras reglas.

Autenticación por IP

Confía en la dirección/es IP para comprobar si un paquete coincide con nuestras reglas. Se puede falsear (spoofing) pero hay que tener en cuenta algunas consideraciones.

- No se puede realizar si el sistema operativo tiene implementado correctamente la generación del ISN (Initial Sequence Number). Generadores de ISN vulnerables a ataque son W95, W98, WMe, SpeedStream, 3Com Office Connect, Zyxell.

- El spoofing se realiza normalmente a ciegas, por lo que es costoso si se tiene que implementar un protocolo orientado a conexión (TCP). No se puede realizar un ataque orientado a conexión si el sistema operativo o cortafuegos perimetral no tiene abierto algún puerto.

- Es sencillo utilizar spoofing para realizar ataques de denegación de servicio no orientados a conexión (UDP, ICMP , TCP Syn).

Ejemplo:

La conocida vulnerabilidad del Sygate y Sygate Pro 5.0

Si se utiliza como dirección origen 127.0.0.1 se puede acceder a todos los puertos protegidos por el cortafuegos. Esto hace posible ataques orientados a conexión y lo hace vulnerable a TODOS los ataques de denegación de servicio no orientados a conexión. En contra de lo que pone en el aviso, Sygate Pro sí los detecta, pero no los para a no ser que se ponga una regla expresa para denegar esa IP. Puede que algún programa que use la interfaz localhost (127.0.0.0 - 127.0.0.255) no funcione correctamente pero no son comunes.

Recomendaciones:

Con poner una regla en

el cortafuegos se evitaría la "vulnerabilidad"

in deny all protocols 127.0.0.0 255.255.255.0 all ports all port

Autenticación por puerto

Se basa en los puertos origen y destino para comprobar si un paquete coincide con una de nuestras reglas. Se puede falsear teniendo en cuenta estas consideraciones:

- El puerto origen de un ataque solo puede ser mayor que 1024 en una máquina Linux/Unix atacante.

- El puerto origen de un ataque puede ser cualquier puerto en una máquina Windows atacante.

Ejemplo:

Fallo de los cortafuegos Kerio y Sygate Pro al permitir el paso si el puerto origen es un puerto determinado.

Si intentamos acceder a los puertos UDP de un PC protegido por Sygate Pro con y sin reglas por defecto con un puerto origen 137 o 138 tendremos pleno acceso a todos los puertos UDP abiertos en el cortafuegos.

Recomendaciones:

Añadir reglas que impidan el paso de los paquetes con puerto origen 137 y 138.

in deny udp all ips 137

all portd

in deny udp all ips 138 all portd

Si intentamos acceder a los puertos UDP de un PC protegido por Kerio con las reglas por defecto al ser la primera regla

in/out accept udp all ips all ports 53

nos permite acceder a los puertos abiertos (no a los cerrados) debido a la mala implementación de su módulo de inspección de estado. Kerio y Sygate deberían poder diferenciar los paquetes pertenecientes a conexiones anteriores y no basarse solo en si el paquete recibido pertenece a un puerto abierto o no para darle paso (tras pasar por las reglas del modulo de filtrado de paquetes).

Recomendaciones:

Restringir el acceso de los paquetes a los puertos mayores de 1024

in/out accept udp dns 255.255.255.255 1024-5000 53

Autenticación por aplicación

Confía en la identificación correcta de aplicaciones que producen el tráfico para hacer coincidir una regla o no. A pesar de que puede llegar a ser muy segura también se puede eludir. En NT, W2000 y XP, simplemente añadiendo las claves correspondientes en el registro para que la aplicación que quiere comunicarse sea cargada por "svchost.exe", el cuál suele estar permitido en el cortafuegos. Esto último, en combinación con las anteriores formas de saltarse las autenticaciones puede permitir a un programa comunicarse a través de un cortafuegos. Esto afectaría a todos.

Glosario:

TCP/IP (Transmission Control Protocol/Internet Protocol) - Básicamente describe dos mecanismos de software empleados para posibilitar la comunicación libre de errores entre múltiples computadoras. TCP/IP es el lenguaje común de Internet, el que permite que diferentes tipos de computadoras utilicen la red y comuniquen unas con otras, indiferentemente de la plataforma o sistema operativo que usen. Aunque menciona implícitamente solo a dos, en realidad está formado por más de 100 protocolos de comunicaciones de bajo nivel (TCP, IP, ICP, UDP, ICMP, PPP, SLIP, RARP, SMTP, SNMP, etc.).

UDP (Universal Data Packet) - Protocolo de transporte de datagramas, o sea de los pequeños paquetes que forman la información que se transfiere de y hacia nuestra computadora a través de Internet.

ICMP (Protocolo de mensajes de control de Internet) - Es una extensión del Protocolo de Internet (IP), y permite generar mensajes de error, paquetes de prueba y mensajes informativos relacionados con IP. Básicamente, se usa para comprobar la existencia de la máquina consultada.

SPOOFING - "Spoofing" es la falsificación de la dirección IP de origen en los paquetes enviados.

ISN (Initial Sequence Number) - En una conexión TCP/IP a un host, tanto el host como el cliente generan un número de secuencia inicial (ISN). Este número es utilizado en la "conversación" entre ambos, y sirve para ayudar al seguimiento de cada paquete --sin que se mezcle con otros--, de modo que la comunicación continúe apropiadamente.

(c) Video Soft - http://www.videosoft.net.uy

(c) VSAntivirus - http://www.vsantivirus.com

[ Introducción - Instalación - Primer contacto : Alertas - Panel de control - Configuración: Opciones - Reglas - Logs - Reglas importantes - Algunas cosas más - Resumen ]

Estas son algunas opciones que no se han visto a lo largo de la guía:

En el Panel de control de Sygate vemos “Scan” el cual nos abrirá

la pagina de escaneos de Sygate en nuestro navegador predeterminado. Si vamos

desde allí nos avisará de las opciones que tenemos marcadas que

pueden interferir en un correcto resultado del test. Por otra parte vemos Help,

una buena guía en ingles en la cual yo me he documentado.

En el apartado de Logs, en la pestaña de Filtres podremos marcar en función

del tiempo, los logs que queremos ver.

[ Introducción - Instalación - Primer contacto : Alertas - Panel de control - Configuración: Opciones - Reglas - Logs - Reglas importantes - Algunas cosas más - Resumen ]

- Instalamos Sygate.

- Reiniciamos.

- Mediante las alertas

iniciales comprobamos que todo esta bien (ningún troyano detectado o

similar).

- Vamos a Tools / Options...:

En General podemos dejar

marcado: “Automatically load...” y “Hide Notification Messages”.

En “NetWork...”

seleccionamos la red que va a proteger Sygate en el caso de que tengamos mas

que una y quitamos la marca a “Allow to browse...” y “Allow

others...”.

En Security marcamos todas

las opciones menos “Enable DLL...” y “Enable Smart Wins”

que serán según casos particulares. La opción de “Automatically

Blocks...” la podemos deshabilitar mientras nos hagamos escaneos On-Line

pues puede darse el caso (el que escribe lo ha comprobado) de que muchos de

esos escaneos Sygate los toma como ataques y al bloquear cualquier conexión

con esas paginas nos impide ver el resultado.

El resto de Options se

puede dejar predeterminado.

- Creamos todas las reglas

desde Tools/ Advanced Rules... empezando por estas,

otra regla negando cualquier tipo de conexión ICMP, creamos reglas de

permiso para las aplicaciones que nos interese que tengan acceso a interné,

y finalmente creamos un cerrojo negando cualquier tipo de conexión ->

Block , All Adresses, All Protocol, All Applications. Con esta regla conseguiremos

que el Sygate no nos pregunte nada.

- Comprobamos con escaneos On-Line que esta todo correcto.

Espero que os sea de utilidad.

Halo.

Documentación y alguna captura:

- Sygate

Personal Firewall Pro User Guide Version 5.5 (1327KB)

- Sygate

Personal Firewall Pro 5.0 User Guide (4734KB)

* Nota: Agradecimientos a todos los que directa o indirectamente han aportado a esta guía: Pau, Dest, Kalli, Brull, Aitachi, Donostia y DaBo (fué divertido ver como ponías a prueba a Sygate).

[ Introducción - Instalación - Primer contacto : Alertas - Panel de control - Configuración: Opciones - Reglas - Logs - Reglas importantes - Algunas cosas más ]

"No todo debe ser dicho, las palabras se hacen cada vez mas innecesarias". Martin L. Gore [DM]

++ nota del editor ++

El firewall se comportó muy bien en todas las ocasiones, scans SYN, fragmentados, UDP, Decoys, etc etc, incluso con el "timming" a un nivel bajo (interminable XD) se mostró como una buena alternativa dentro del panorama de los cortafuegos, espero que lo hayáis encontrado de interés y próximamente haremos un tuto de otro, enhorabuena Halo por este :)

Pdta, yo tambien me lo pasé muy bien jugando con él.

-----------------------------------------------------------------------------------------------------------

* ++ nota aclarativa del editor ++

Al hilo de lo que he leido en el excelente tutorial de halo, solo comentar dos temas, el Sygate, en su version "normal" o "freeware" para su uso personal, es similar a este (versión pro), hay algunas diferencias en cuanto a la protección activa, la versión de pago, previene de ataques diversos como por ejemplo "ip spoofing" o "mac spoofing", ataques DDos etc.

También y sobre el comentario de Halo respecto al proceso de Windows svchost.exe , ha dicho que bloquea el paso, solo recordar algún ejemplo de lo que implica este servicio además de el uso de Windows update, a saber ;

Conexiones de red

Administra objetos en la carpeta Conexiones

de red y acceso telefónico, donde se

pueden ver conexiones de red de área local y remotas.

C:\WINNT\System32\svchost.exe -k netsvcs

-----------------------------------------------------

Configuración inalámbrica

Proporciona control de acceso a redes autenticado

usando IEEE 802.1x para redes

de Ethernet por cable o inalámbricas.

C:\WINNT\System32\svchost.exe -k netsvcs

-----------------------------------------------------

Enrutamiento y acceso remoto

Ofrece servicios de enrutamiento a empresas

en entornos de red de

área local y externa.

C:\WINNT\System32\svchost.exe -k netsvcs

-----------------------------------------------------

Llamada a procedimiento remoto(RPC)

Ofrece el asignador de punto final y otros servicios RPC diversos.

C:\WINNT\system32\svchost -k rpcss

------------------------------------------------------

Medios de almacenamiento extraíbles

Administra medios, unidades y bibliotecas extraíbles.

C:\WINNT\System32\svchost.exe -k netsvcs

------------------------------------------------------

Notificación de sucesos del sistema

Registra sucesos del sistema como los de

inicio de sesión en Windows, red y

energía, y los notifica a los suscriptores de sucesos del sistema COM+.

C:\WINNT\system32\svchost.exe -k netsvcs

-------------------------------------------------------

Servicio de transferencia inteligente en segundo plano

Transfiere archivos en segundo plano que

usan el ancho de banda de red no utilizado. Si se deshabilita el servicio, cualquier

función basada en BITS, como Windows Update o MSN Explorer no podrán

descargar

programas u otra información automáticamente.

C:\WINNT\System32\svchost.exe -k BITSgroup

-------------------------------------------------------

Sistema de sucesos de COM+

Proporciona distribución automática de eventos para los componentes COM suscritos.

C:\WINNT\System32\svchost.exe -k netsvcs

-------------------------------------------------------

Telefonía

Ofrece compatibilidad con la API de telefonía

(TAPI) para programas que controlan dispositivos de telefonía y conexiones

de voz basadas en IP en el equipo local y, a través de

la LAN, en servidores que utilizan también el servicio.

C:\WINNT\System32\svchost.exe -k netsvcs