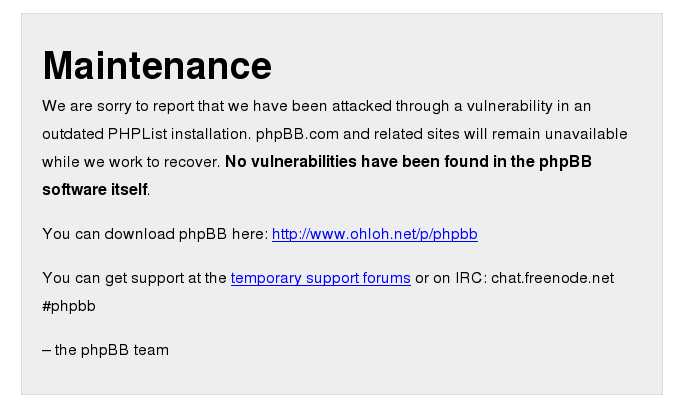

Han sido víctimas de un ataque a causa de una instalación del software de gestión y envío de listas de correo PHPlist sin actualizar y del que según puedo leer, el día 29 se anunció una vulnerabilidad que podía llevar a un acceso al sistema comprometido.

La gente de phpBB está trabajando duro para poder restablecer el servicio normal de descarga y soporte y mientras lo solventan, han habilitado una zona para las descargas de phpBB (aseguran que el software está exento de cualquier problema) y otra zona para dar soporte vía foro hasta que puedan arreglarlo.

En un hilo de ese foro, se puede leer (en Inglés) como los atacantes accedieron a todas direcciones de correo de usuarios de la lista de PHPlist, para después realizar un ataque sobre la base de datos de phpBB.com y conseguir volcar la tabla de usuarios registrados. Tanto los datos de la lista de correo con todos los mails de suscriptores, como la tabla de la base de datos de los usuarios registrados fueron sustraidos.

Esto plantea un problema de seguridad a los usuarios registrados en phpBB.com y recomiendan cambiar sus passwords rápidamente si usaban el mismo en otros sistemas de foros (y más si cabe con el mismo nick). También comentan que uno de los motivos de haber dejado de dar soporte a la rama 2.0.x de phpBB es los hashes de las contraseñas no son tan potentes como los de la versión 3.0.x y que si el usuario se había registrado en phpBB.com cuando estaba en la versión 2.0x y no había entrado cuando ya estaban bajo la 3.0x, ese hash conserva el formato antiguo siendo más débil frente a un ataque que, precisamente, se ha centrado en capturar esas cuentas de usuario creadas bajo phpBB 2.0x.

(Gracias The KuKa por el aviso).

Por David Hernández (Dabo)

¿Quieres comentar algo sobre este post? Puedes hacerlo en nuestro foro de noticias

Acaba de ser liberada la versión 1.4.20 del software de gestión de

Acaba de ser liberada la versión 1.4.20 del software de gestión de