Modus Operandi;

El menor colgaba un vídeo en youtube con frases atractivas para captar la atención del internauta, de esta forma conseguía que el usuario se descargarse el contenido y automáticamente resultaba infectado.

Este virus tenía la peculiaridad de poder propagarse por conducto de programas tan extendidos como Messenger, Fotolog, etc.

Una vez infectados con el virus, el menor pasaba a dominar los PCs a su antojo con la intención de realizar visitas a la misma vez, a las páginas que quería atacar, colapsando los servidores de las mismas.

Un ejemplo de ello, fue la página www.elhacker.net, que sufrió en pocos minutos más de doce millones de visitas simultáneas, cuando el promedio ordinario oscilaba en unas cien mil.

Mediante esta operación había conseguido controlar más de 75.000 ordenadores

Fuente, Guardia Civil | Más info en elhacker.net (foro)..

Se trata de una comunidad muy cercana a nosotros y vaya desde aquí toda nuestra solidaridad. Nos alegramos de que hayan cesado los ataques y al causante habría que decirle que reflexionara a ver si realmente ha merecido la pena.

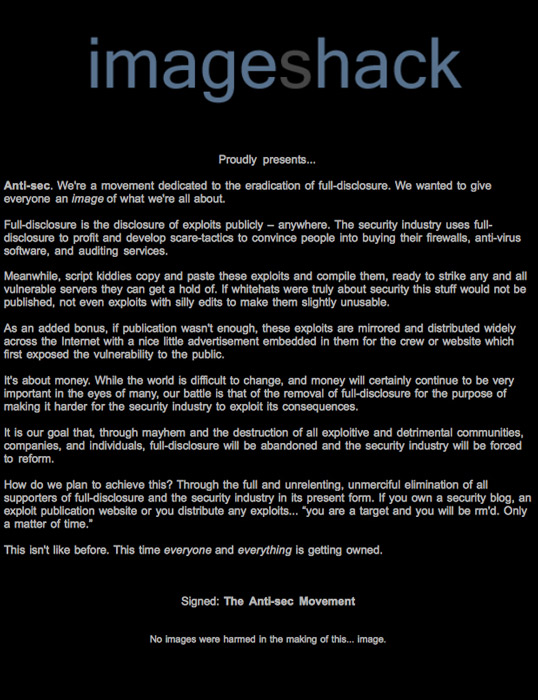

Hablando de hacking o seguridad informática, dos conceptos que van en paralelo, el talento o una aptitud determinada en cualquiera de sus múltiples ramas, deben ser aprovechados para otros fines en los que la ética y como se aplican esos conocimientos, serán quienes nos alejen de ser un cracker o lo que es lo mismo, un delincuente informático.

Un abrazo para El Brujo y toda su comunidad.

El popular servidor de nombres de dominio BIND, es sensible a un ataque de denegación de servicio con exploit publicado para realizar dicho ataque a servidores DNS.

El popular servidor de nombres de dominio BIND, es sensible a un ataque de denegación de servicio con exploit publicado para realizar dicho ataque a servidores DNS.

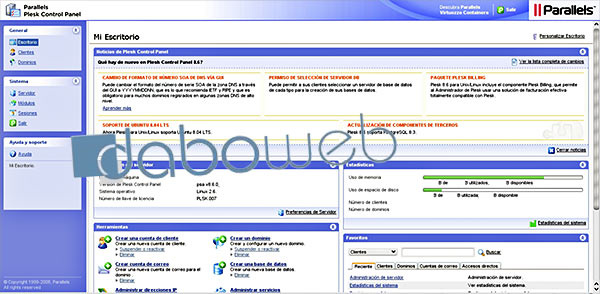

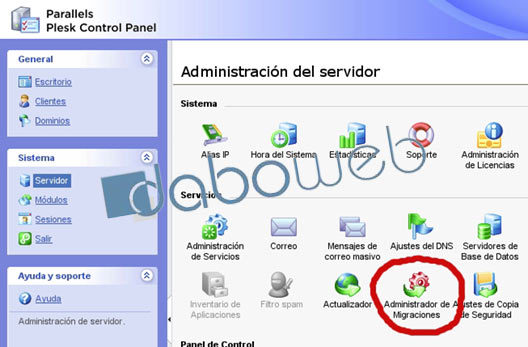

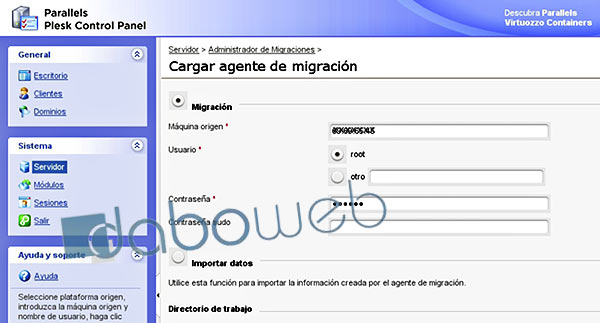

Como muchos sabéis, esta comunidad desde su primer día de vida ha estado alojada con Interdominios y a lo largo de estos años nos han apoyado hasta el punto de que hoy en día, nuestro servidor está patrocinado por ellos.

Como muchos sabéis, esta comunidad desde su primer día de vida ha estado alojada con Interdominios y a lo largo de estos años nos han apoyado hasta el punto de que hoy en día, nuestro servidor está patrocinado por ellos.